작은 시작에서 나쁜 명성에 이르기까지 : 류크(Ryuk) 랜섬웨어의 부상

류크 (Ryuk)는 도서관 시스템, 의료 센터, 신문, 학교, 다양한 기관과 기업을 망가뜨리는 것으로 유명한 랜섬웨어 계열입니다. ESET 텔레미터법에서 보면 류크는 2018년에 처음엔 작은 위협으로 나타났지만, 2019년 말에는 눈에 띄게 커졌습니다.

거슬러 올라가면, 류크 랜섬웨어 계열의 악성코드는 2018년 8월에 시작되었습니다. 그 때 당시 ESET은 그 악성코드를 “Win32/Filecoder.NRY.”라고 명명했습니다. ESET 텔레미터법에서 이 변종 랜섬웨어는 2018년 11월에 일시적으로 가장 많이 탐지되었으나, 전반적으로는 높지 않았습니다.

보안 커뮤니티의 다른 연구원들 또한 이 악성코드를 일찌감치 인지했습니다. 류크는 시작된지 한달 내에 5개의 기업을 공격한 후 평판이 나빠지기 시작했습니다.

류크의 독특한 특성 중 하나는 처음 보는 사람들이 쉽게 헤르메스 랜섬웨어 계열로 착각하게 만든다는 점입니다. 어쨌든 오늘날까지도 류크로 암호화된 파일 바닥글에는 “HERMES”라는 문자열을 포함하고 있습니다. 그러나 류크는 헤르메스와 구분되어야 하는 별도의 랜섬웨어 계열입니다.

2019년 4월 말에 ESET은 이 악성코드를 “Win32/Filecoder.Ryuk”로 다시 명명했습니다. 이 새로운 탐지는 “Win32/Filecoder.NRY”이 중단되는 곳에서 일어 났습니다.

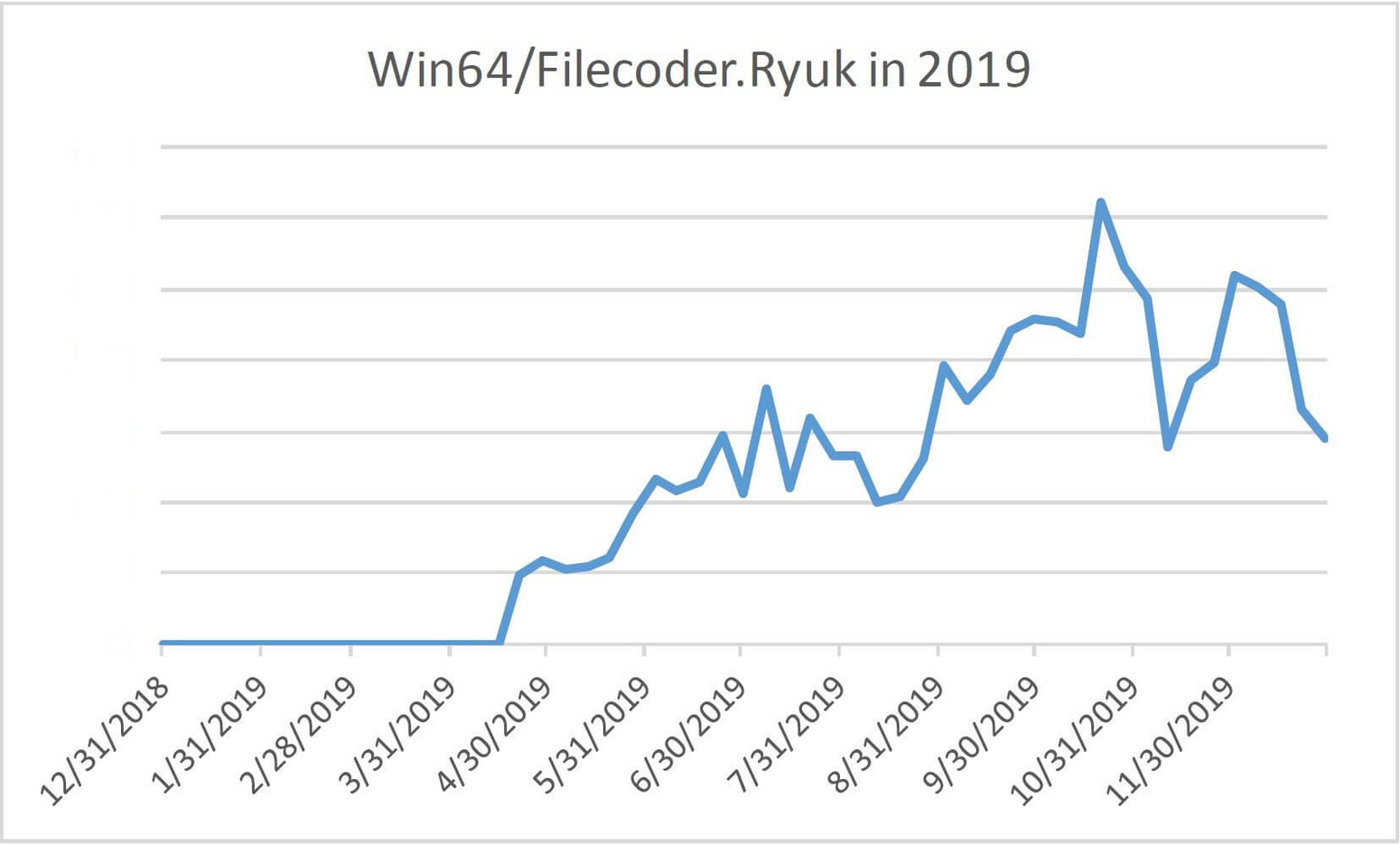

2019년 5월부터 탐지 트렌드가 약간 오른 반면, 훨씬 큰 위협이 류크의 또 다른 형태로 확인되었습니다. ESET이 “Win64/Filecoder.Ryuk”로 명명한 류크는 새로운 64비트 버전의 류크 랜섬웨어로 재탄생한 것으로 보입니다. 2019년 3월에 나타난 새로운 류크는 2019년 9월까지 탐지 횟수가 서서히 높아졌습니다.

64비트 류크는 32비트에 비해 7배 많은 사용자를 대상으로 했습니다. 생성되기 시작할 때부터 “Win64/Filecoder.Ryuk”의 성장은 꽤나 더뎠습니다. 이런 점진적인 성장이 개인보다 기업이나 큰 조직과 같은 높은 이익을 얻을 수 있는 곳을 목표로 한다고 볼 수 있을까요? 헤드라인에서 알려진 류크의 목표 (Virtual Care Provider, the National Veterinary Associates and CloudJumper 와 같은 기업을 포함)는 많은 것을 시사합니다.

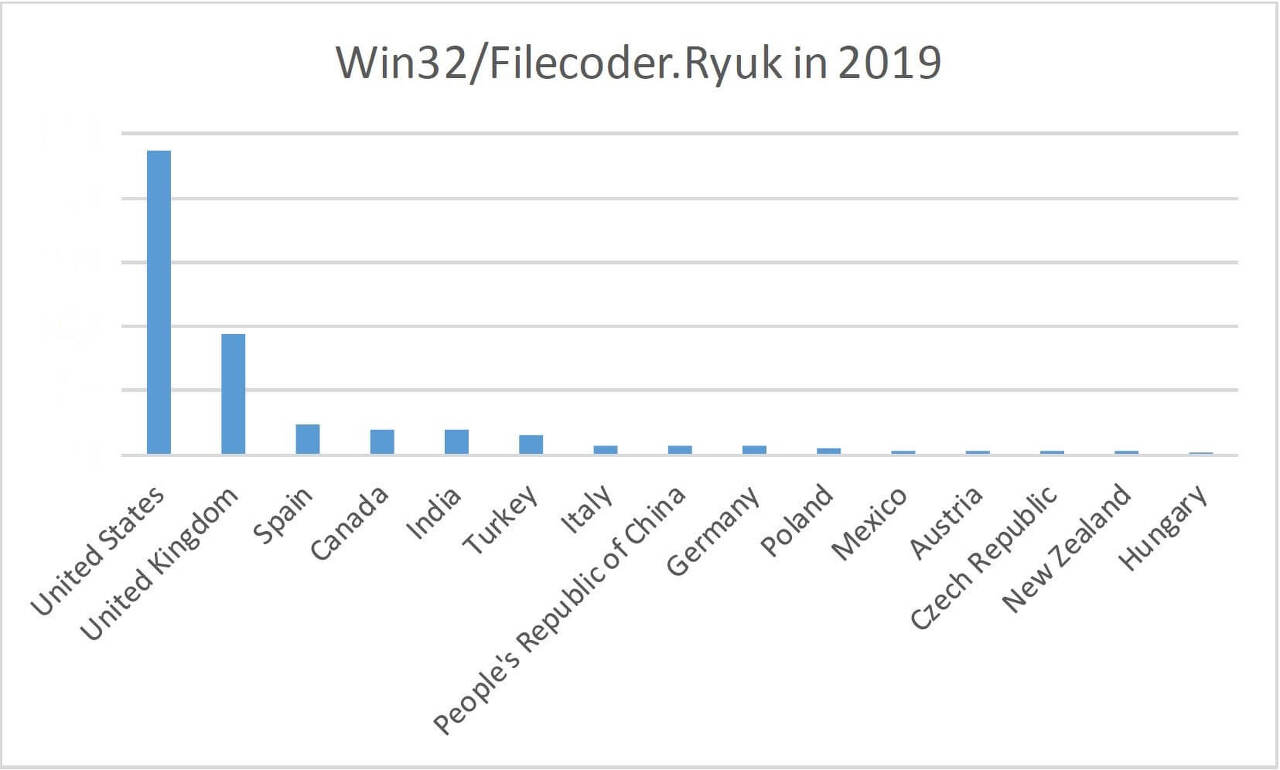

2019년 내내 두 가지 버전의 류크 탐지는 미국에서 가장 높았습니다.

류크 랜섬웨어 복구?

류크는 윈도우즈 OS에 기본 내장된 CryptoAPI를 활용해 파일 당 고유한 AES-256 암호화키를 생성합니다. AES는 대칭 암호 알고리즘이기 때문에 피해자는 모든 파일을 성공적으로 복구하기 위해 각각의 모든 키에 접근할 수 있어야 합니다.

그러나 이런 파일 키를 얻는 것은 불가능합니다. 중대한 구현 결함이 없는 경우 류크 제작자가 악성코드 실행파일에 패키징한 RSA 공개키로 파일키 자체가 암호화됩니다. RSA는 공개-비밀 키 쌍을 사용하는 비대칭 암호 알고리즘으로, 공개키로 암호화된 것은 비밀키로 풀 수 있습니다. 즉 RSA 비밀키를 가지고 있는 공격자만 대상자의 파일 키에 대한 암호를 풀고 접근 권한을 부여할 수 있습니다.

랜섬웨어 공격을 막는 방법

기업의 경우, 랜섬웨어 공격으로부터 보호하는 여러 옵션이 있습니다. 중요한 한가지는 네트워크에 배포된 모든 보안 솔루션이 제대로 구성 되어 있는지 확인 하는 일입니다.

예를 들어, ESET Endpoint Security, ESET Endpoint Antivirus, ESET Mail Security for Microsoft Exchange 그리고 ESET File Security for Microsoft Windows Server 에는 모두 HIPS (ESET Host-based intrusion prevention system)라는 보안 계층이 있습니다. HIPS는 시스템 활동을 모니터링하고 일련의 미리 정의된 규칙을 이용해 의심스러운 행위를 식별하고 실행되지 않도록 합니다.

IT 관리자는 엔드포인트에 랜섬웨어와 같은 행위에 대해 보다 엄격한 설정을 배포하여 HIPS 기능을 더욱 활용할 수 있습니다. ESET의 지식창고 내 안티랜섬웨어 가이드라인에 따라 관리자는 특정 직원에게는 보통 필요하지 않은 특정 어플리케이션이나 프로세스를 시작하는 것에서 특정 스크립트 실행 파일, MS 오피스 프로세스, 기타 일반적인 프로세스 (explorer.exe, rundll32.exe와 powershell.exe과 같은)를 방지하는 사용자 규칙을 추가할 수 있습니다.

기업에 필요한 경우 (개발자)가 아니라면, 모든 직원이 장치에서 모든 종류의 스크립트나 파일을 실행할 필요는 없습니다. 이런 종류의 “추가 스크립트/파일 실행 필요없음" 직원은 ESET의 중앙관리 도구인 ESET Security Management Center에서 빠르게 그룹화해서 HIPS 모듈을 보다 엄격하게 관리할 수 있습니다.

IT 관리자는 또한 ESET 엔드포인트 제품의 방화벽 과 안티스팸 모듈 내에 유사한 안티랜섬웨어 규칙을 정할 수 있습니다.

랜섬웨어와 비슷한 공격에서 회사를 보호하는 방법은 다음 리소스를 참조하세요.

* 제공된 데이터와 텔레미터법은 류크 랜섬웨어 계열의 ESET 파일코더 탐지만을 다룹니다. 랜섬웨어 계열 (류크 포함)은 스팸, 스피어피싱, 해킹 또는 무차별 RDP를 포함한 다양한 방법과 다운로더 및 봇과 같은 다른 전송 에이전트를 활용해 확산됩니다. ESET의 다중 계층 탐지의 일부를 구성하는 다른 기술에 탐지되고 중화되기 때문에 이런 벡터중 어느 것도 텔레미터법 차트에서 설명되지 않습니다.

'ESET NEWS > ARTICLES' 카테고리의 다른 글

| 사이버 보안 위협을 예방하기 위한 사이버 위생 8단계 팁 (0) | 2020.07.29 |

|---|---|

| 클라우드 서비스 보안 정책 설정 전 확인 사항 (0) | 2020.07.15 |

| 사이버보안을 완벽하게 구사하는 MSP (0) | 2020.06.18 |

| 트로이목마와 같은 모바일 악성코드로부터 위협에 대응 (0) | 2020.06.16 |

| 중소기업이 빠르고 안전하게 클라우드 서비스를 적용하는 방법 (0) | 2020.06.12 |