사이버 보안의 글로벌 리더인 ESET(이셋)의 국내 법인 이셋코리아(www.estc.co.kr)는 최근 ESET 연구원들이 VictoryGate라는 새로운 봇넷을 발견했으며 이 봇넷의 일부를 중단시켰다고 밝혔습니다. VictoryGate는 2019년 5월부터 활동해 왔으며 감염된 장치의 90% 이상이 페루에 위치해 있습니다. 봇넷의 주요 활동은 Monero 암호화폐 채굴입니다. 피해자 중에는 금융 기관을 포함하여 공공 및 민간 부문 조직을 포함되어 있습니다. 이 연구 과정에서 입수된 데이터와 비영리 Shadowserver Foundation과 공유한 데이터 덕분에 봇넷 작업의 최소 일부가 중단되었습니다.

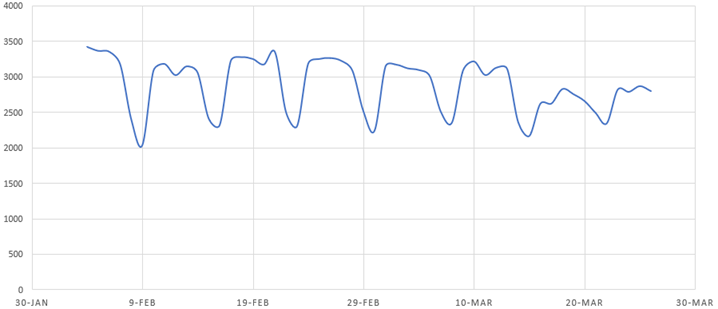

ESET 연구원들은 봇넷의 동작을 제어하는 여러 도메인 이름을 "싱크홀링"하여 봇넷의 슬레이브 컴퓨터가 원하는 명령을 전송하지 않고 단순히 봇넷 활동을 모니터링하는 시스템으로 대체시켰습니다. 이 데이터와 ESET 원격 분석을 기반으로 ESET은 이 캠페인 기간 동안 적어도 35,000개의 장치가 VictoryGate에 감염된 것으로 추정하고 있습니다.

VictoryGate를 전파하는 데 사용되는 유일한 감염 매개체는 이동식 장치입니다. 봇넷을 조사한 ESET 연구원 Alan Warburton은 다음과 같이 언급했습니다.

“피해자는 어느 시점에서 감염된 컴퓨터에 연결된 USB 드라이브를 받습니다. 감염되기 이전 포함된 이름과 아이콘이 동일한 모든 파일이 있는 것 같습니다. 이 때문에 내용은 언뜻 보기에 거의 똑같아 보일 것입니다. 그러나 모든 원본 파일은 맬웨어의 복사본으로 대체되었습니다. 이를 예상하지 않은 사용자가 이 파일 중 하나를 열려고 하면 스크립트는 의도한 파일과 악성 페이로드를 모두 엽니다."

Warburton은 또한 피해자의 컴퓨터에 미치는 영향에 대해 경고했습니다.

“봇넷의 리소스 사용량이 매우 높아서 CPU 부하가 90%에서 99%로 일정하게 발생합니다. 이로 인해 장치 속도가 느려지고 과열 및 손상이 발생할 수 있습니다.”

ESET 조사에 따르면 VictoryGate는 라틴아메리카 지역에서 관찰된 이전의 유사한 캠페인보다 탐지를 피하기 위해 훨씬 더 많은 노력을 기울였습니다. 또한 봇마스터가 감염된 장치에 다운로드 및 실행된 페이로드의 기능인 암호화폐 채굴을 다른 악성 행위로 언제든지 업데이트 할 수 있다는 사실을 감안할 때 상당한 위험이 따릅니다. 확인된 많은 피해자가 공공 부문이나 금융 기관에 있었기 때문에 특히 그렇습니다.

장치가 이 맬웨어에 감염된 것으로 의심되는 경우 무료 ESET Online Scanner를 사용하여 컴퓨터를 치료할 수 있습니다. 1단계 모듈은 ESET 보안 제품에서 MSIL/VictoryGate로 탐지됩니다.

VictoryGate 봇넷에 대한 자세한 기술 정보는 WeLiveSecurity 블로그의 Following ESET’s discovery, a Monero mining botnet is disrupted 게시물을 참조하십시오. ESET Research의 최신 뉴스를 보려면 Twitter에서 ESET Research를 팔로우십시오.

- 데이터넷 : 이셋 “USB 통해 유포되는 봇넷 ‘주의’”

- 파이낸셜신문 : 이셋, 암호화 봇넷 'VictoryGate' 발견…감염 장치 90% 이상 '페루' 위치

- 데일리시큐 : 새롭게 발견된 봇넷 ‘빅토리게이트’…3만5천개 장치 감염시켜

'ESET NEWS > NEWS' 카테고리의 다른 글

| ESET(이셋), 사이버 스파이 프레임워크인 Ramsay 발견 (0) | 2020.05.20 |

|---|---|

| ESET(이셋), 코로나19 전염을 악용하는 Grandoreiro 트로이목마 주의 권고 (0) | 2020.04.30 |

| ESET(이셋), 코로나19(COVID-19)에 대한 두려움을 악용하는 사기꾼의 맬웨어 전파에 주의 권고 (0) | 2020.04.08 |

| ESET(이셋), Guildma 분석: 가장 영향력 있고 YouTube를 오용하는 라틴아메리카 뱅킹 트로이목마 (0) | 2020.03.11 |

| ESET(이셋), 10억대 이상의 기기에 영향을 주는 Kr00K 취약점 발견 (0) | 2020.02.28 |